Основы информационной безопасности

Основа защиты информационных процессов в компьютерных системах

Содержание

1 Сетевая безопасность на основе VPN 1

1.1 Виды угроз информационной безопасности в телекоммуникационных системах 1

1.1.1 Методы, способы и средства защиты информации 3

1.2 Основы технологии сетей VPN 5

1.2.1 Предыстория 5

1.2.2 VPN versus PN 6

1.2.3 Технология VPN 9

1.2.4 Основы туннелирования 10

1.2.5 Основные компоненты PPP: 11

1.2.6 Способы организации VPN 12

1.2.7 Классификация VPN 17

1.2.7.1 По типу используемой среды 17

1.2.7.2 По способу реализации 18

1.2.7.3 По назначению 18

1.2.7.4 По типу протокола 19

1.2.8 Варианты построения VPN 20

1.2.8.1 VPN на базе брандмауэров 20

1.2.8.2 VPN на базе маршрутизаторов 21

1.2.8.3 VPN на базе программного обеспечения 22

1.2.8.4 VPN на базе сетевой ОС 23

1.2.8.5 VPN на базе аппаратных средств 23

1.2.9 Практическая реализация VPN 24

1.2.10 Проверка удаленного соединения через VPN 29

1.3 Выводы 32

1 Сетевая безопасность на основе VPN

1.1 Виды угроз информационной безопасности в телекоммуникационных системах

Существует множество классификаций угроз информационной безопасности (по способу воздействия, по результату атаки, по типу атакующего, по происхождению атаки). Рассмотрим следующие виды угроз информационной безопасности:

- незаконное копирование данных и программ;

- незаконное уничтожение информации;

- нарушение адресности и оперативности информационного обмена;

- нарушение технологии обработки данных и информационного обмена;

- внедрение программных вирусов;

- внедрение программных закладок, позволяющих осуществить несанкционированный доступ или действия по отношению к информации и системам ее защиты, приводящие к компрометации системы защиты.

Результатом подобных действий злоумышленника может стать нарушение целостностии конфиденциальностиинформации, отказ в доступек сервисам и информации и нарушение аутентичностипередаваемых сведений.

Под целостностьюбудем понимать способность системы обеспечить точность, достоверность и полноту передаваемой информации. В процессе хранения или передачи данных злоумышленник, получив к ним доступ, может модифицировать их. Тем самым он скомпрометирует их точность и достоверность.

Если говорить о конфиденциальности,то будем рассматривать два вида конфиденциальной информации: государственная тайна и коммерческая тайна. Утечка или утрата этих данных может повлечь за собой материальный ущерб, послужить причиной снижения рейтинга организации, сказаться на лояльности клиентов, вызвать скандал, долгие судебные разбирательства и т.п.

Конфиденциальность защищаемой информации обеспечивают на всех этапах ее циркуляции в системе: при хранении, передаче, использовании.

Установка аутентичностиможет осуществляться следующим образом. Получив какие-либо сведения, получатель может усомниться в их достоверности, то есть поставить под вопрос личность отправителя и факт отправки, время отправки и получения сообщения.

Если говорить о доступности,то существует целый класс атак, целью которых является сделать недоступными какие-либо сервисы или информацию (например, DoS-атаки (Denial of Service)). Результатом DoS-атаки может стать «повисание», перезагрузка компьютера или отказ какого-либо его программного или аппаратного компонента.

Таким образом, целями информационной безопасности являются: обеспечение целостности и конфиденциальность информации, проверка аутентичности информации и ее отправителя, обеспечение доступности информации.

1.1.1 Методы, способы и средства защиты информации

При создании системы информационной безопасности необходимо учитывать, что защититься от всех атак невозможно, поскольку реализация подобной системы может стоить очень дорого. Поэтому требуется четкое представление о том, какие атаки могут произойти и с какой вероятностью. На основании этих сведений составляется список актуальных угроз, исходя из которого возможно создание комплекса мер противодействия. В него могут быть включены списки методов, средств и способов противодействия угрозам. Все вместе это и составляет политику информационной безопасности. Политика безопасности — это основополагающий документ, регламентирующий работу системы информационной безопасности. Политика безопасности может включать в себя сведения об актуальных угрозах и требования к инструментарию обеспечения защиты информации. Кроме того, в ней могут быть рассмотрены административные процедуры. Примером политики информационной безопасности может быть Доктрина Информационной Безопасности РФ.

Рассмотрим некоторые наиболее популярные методы защиты информации.

Физическая безопасность.Упущения в обеспечении физической безопасности делает бессмысленным защиту более высокого уровня. Так, например, злоумышленник, получив физический доступ к какому-либо компоненту системы информационной безопасности, скорее всего сможет провести удачную атаку.

Шифрование -математическая процедура преобразования открытого текста в закрытый. Может применяться для обеспечения конфиденциальности передаваемой и хранимой информации. Существует множество алгоритмов шифрования (DES, IDEA, ГОСТ и др.).

Электронная цифровая подпись (ЭЦП), цифровые сигнатуры.Применяются для аутентификации получателей и отправителей сообщений. Строятся на основе схем с открытыми ключами.

Резервирование, дублирование.Резервирование оборудования позволяет динамично переходить с вышедшего из строя компонента на дубликат с сохранением функциональной нагрузки. Например, в случае DoS-атаки может стать выход из строя какого-либо программного или аппаратного компонента информационной системы и тогда резервирование позволит «перебросить» часть задач с недоступного или перегруженного элемента на резервные элементы.

Кроме перечисленных методов защиты информации существуют методики, такие как: проверка соответствия стандартам; проверка корректности применения протоколов; ограничение передачи опасных данных; контроль операций на уровне приложений.

Перейдем теперь к вопросу использования отдельных средств защиты информации, позволяющие использовать перечисленные методы защиты.

1.2 Основы технологии сетей VPN

Задача создания компьютерной сети предприятия в пределах одного здания может быть решена относительно легко. Однако современная инфраструктура корпораций включает в себя географически распределенные подразделения самой корпорации, ее партнеров, клиентов и поставщиков. Поэтому создание корпоративной сети стало существенно более сложной задачей.

С бурным развитием Internet и сетей коллективного доступа произошел качественный скачок в распространении и доступности информации. Пользователи получили дешевые и доступные каналы Internet. Предприятия стремятся использовать такие каналы для передачи критичной коммерческой и управленческой информации.

Для эффективного противодействия сетевым атакам и обеспечения возможности активного и безопасного использования в бизнесе открытых сетей в начале 1990-х гг. родилась и активно развивается концепция построения виртуальных частных сетей — VPN (Virtual Private Network).

1.2.1 Предыстория

История зарождения VPN уходит своими корнями далеко в 60-е годы прошлого столетия, когда специалисты инженерно-технического отдела нью-йоркской телефонной компании разработали систему автоматического установления соединений абонентов АТС – Centrex (Central Exchange). Другими словами это не что иное, как виртуальная частная телефонная сеть, т.к. арендовались уже созданные каналы связи, т.е. создавались виртуальные каналы передачи голосовой информации. В настоящее время данная услуга заменяется более продвинутым ее аналогом – IP-Centrex. Соблюдение конфиденциальности было важным аспектом при передаче информации уже достаточно длительное время, приблизительно в 1900 году до н.э. первые попытки криптографии проявляли египтяне, искажая символы сообщений. А в XV веке уже нашей эры математиком Леоном Батистом Альберти была создана первая криптографическая модель. В наше время именно виртуальная частная сеть может обеспечить достаточную надежность передаваемой информации вместе с великолепной гибкостью и расширяемостью системы.

1.2.2 VPN versus PN

Организовывая безопасные каналы передачи информации в учреждениях несправедливо не рассмотреть вариант организации полноценной частной сети. На рисунке ниже изображен вариант организации частной сети небольшой компанией с 2 филиалами.

Доступ во внешнюю сеть может осуществляться как через центральный офис, так и децентрализовано. Данная организация сети обладает следующими неоспоримыми преимуществами:

- высокая скорость передачи информации, фактически скорость при таком соединении будет равна скорости локальной сети предприятия;

- безопасность, передаваемые данные не попадают в сеть общего пользования;

- за пользование организованной сетью ни кому не надо платить, действительно капитальные вложения будут только на стадии изготовления сети.

На следующем рисунке изображен аналогичный вариант организации сети учреждения с филиалами, но только с использованием виртуальных частных сетей.

В данном случае преимущества, приведенные для частных сетей, оборачиваются недостатками для виртуальных частных сетей, но так ли значительны эти недостатки? Давайте разберемся:

- скорость передачи данных. Провайдеры могут обеспечить достаточно высокоскоростной доступ в Интернет, однако с локальной, проверенной временем 100 Мбит сетью он все равно не сравнится. Но так ли важно каждый день перекачивать сотни мегабайт информации через организованную сеть? Для доступа к локальному сайту предприятия, пересылки электронного письма с документом вполне достаточно скорости, которой могут обеспечить Интернет-провайдеры;

- безопасность передаваемых данных. При организации VPN передаваемая информация попадает во внешнюю сеть, поэтому об организации безопасности придется позаботиться заранее. Но уже сегодня существуют достаточно стойкие к атакам алгоритмы шифрования информации, которые позволяют владельцам передаваемых данных не беспокоиться за безопасность. Подробнее о способах обеспечения безопасности и алгоритмах шифрования чуть ниже;

- за организованную сеть никому не надо платить. Достаточно спорное преимущество, поскольку в противовес дешевизне пользования сетью стоят большие капитальные затраты на ее создание, которые могут оказаться неподъемными для небольшого учреждения. В то же время плата за использование Интернет в наши дни сама по себе достаточно демократичная, а гибкие тарифы позволяю выбрать каждому оптимальный пакет.

Достоинства использования VPN-технологий для защиты информации в распределенных сетевых ИС масштаба предприятия:

- возможность защиты всей корпоративной сети — от крупных локальных сетей офисов до отдельных рабочих мест. Защита может быть распространена на все звенья сети — от сегментов локальных сетей до коммуникационных каналов глобальных сетей, в том числе выделенных и коммутируемых линий;

- масштабируемость системы защиты, т. е. для защиты объектов различной сложности и производительности можно использовать адекватные по уровню сложности, производительности и стоимости программные или программно-аппаратные средства защиты;

- использование ресурсов открытых сетей в качестве отдельных коммуникационных звеньев корпоративной сети; все угрозы, возникающие при использовании сетей общего пользования, будут компенсироваться средствами защиты информации;

- обеспечение подконтрольности работы сети и достоверная идентификация всех источников информации. При необходимости может быть обеспечена аутентификация трафика на уровне отдельных пользователей;

- сегментация ИС и организация безопасной эксплуатации системы, обрабатывающей информацию различных уровней конфиденциальности, программными и программно-аппаратными средствами защиты информации.

Отдельным пунктом можно выделить создание не проводных частных сетей, а беспроводных. При таком подходе можно даже рассмотреть вариант со своим спутником. Однако в этом случае начальные затраты достигают астрономических высот, скорость снижается фактически до скорости пользования всемирной паутиной, а для надежного обеспечения безопасности необходимо применять опять таки шифрование. И в итоге получаем туже виртуальную частную сеть, только с неимоверно высокими начальными затратами и затратами на поддержание в рабочем состоянии всего оборудования.

Технология VPN входит в число важнейших технологий, которые используют предприяти.

1.2.3 Технология VPN

VPN представляет собой объединение отдельных машин или локальных сетей в виртуальной сети, которая обеспечивает целостность и безопасность передаваемых данных. Она обладает свойствами выделенной частной сети и позволяет передавать данные между двумя компьютерами через промежуточную сеть (internetwork), например Internet.

VPN отличается рядом экономических преимуществ по сравнению с другими методами удаленного доступа. Во-первых, пользователи могут обращаться к корпоративной сети, не устанавливая c ней коммутируемое соединение, таким образом, отпадает надобность в использовании модемов. Во-вторых, можно обойтись без выделенных линий.

Имея доступ в Интернет, любой пользователь может без проблем подключиться к сети офиса своей фирмы. Следует заметить, что общедоступность данных совсем не означает их незащищенность. Система безопасности VPN — это броня, которая защищает всю корпоративную информацию от несанкционированного доступа. Прежде всего, информация передается в зашифрованном виде. Прочитать полученные данные может лишь обладатель ключа к шифру. Наиболее часто используемым алгоритмом кодирования является Triple DES, который обеспечивает тройное шифрование (168 разрядов) с использованием трех разных ключей.

Подтверждение подлинности включает в себя проверку целостности данных и идентификацию пользователей, задействованных в VPN. Первая гарантирует, что данные дошли до адресата именно в том виде, в каком были посланы. Самые популярные алгоритмы проверки целостности данных — MD5 и SHA1. Далее система проверяет, не были ли изменены данные во время движения по сетям, по ошибке или злонамеренно. Таким образом, построение VPN предполагает создание защищенных от постороннего доступа туннелей между несколькими локальными сетями или удаленными пользователями.

Для построения VPN необходимо иметь на обоих концах линии связи программы шифрования исходящего и дешифрования входящего трафиков. Они могут работать как на специализированных аппаратных устройствах, так и на ПК с такими операционными системами как Windows, Linux или NetWare.

Управление доступом, аутентификация и шифрование — важнейшие элементы защищенного соединения.

1.2.4 Основы туннелирования

Туннелирование (tunneling), или инкапсуляция (encapsulation), — это способ передачи полезной информации через промежуточную сеть. Такой информацией могут быть кадры (или пакеты) другого протокола. При инкапсуляции кадр не передается в сгенерированном узлом-отправителем виде, а снабжается дополнительным заголовком, содержащим информацию о маршруте, позволяющую инкапсулированным пакетам проходить через промежуточную сеть (Internet). На конце туннеля кадры деинкапсулируются и передаются получателю.

Этот процесс (включающий инкапсуляцию и передачу пакетов) и есть туннелирование. Логический путь передвижения инкапсулированных пакетов в транзитной сети называется туннелем.

VPN работает на основе протокола PPP(Point-to-Point Protocol). Протокол PPP разработан для передачи данных по телефонным линиям и выделенным соединениям «точка-точка». PPP инкапсулирует пакеты IP, IPX и NetBIOS в кадры PPP и передает их по каналу «точка-точка». Протокол PPP может использоваться маршрутизаторами, соединенными выделенным каналом, или клиентом и сервером RAS, соединенными удаленным подключением.

1.2.5 Основные компоненты PPP:

Инкапсуляция — обеспечивает мультиплексирование нескольких транспортных протоколов по одному каналу;

Протокол LCP — PPP задает гибкий LCP для установки, настройки и проверки канала связи. LCP обеспечивает согласование формата инкапсуляции, размера пакета, параметры установки и разрыва соединения, а также параметры аутентификации. В качестве протоколов аутентификации могут использоваться PAP, CHAP и др.;

Протоколы управления сетью — предоставляют специфические конфигурационные параметры для соответствующих транспортных протоколов. Например, IPCP протокол управления IP.

Для формирования туннелей VPN используются протоколы PPTP, L2TP, IPsec, IP-IP.

Протокол PPTP — позволяет инкапсулировать IP-, IPX- и NetBEUI-трафик в заголовки IP для передачи по IP-сети, например Internet.

Протокол L2TP — позволяет шифровать и передавать IP-трафик с использованием любых протоколов, поддерживающих режим «точка-точка» доставки дейтаграмм. Например, к ним относятся протокол IP, ретрансляция кадров и асинхронный режим передачи (АТМ).

Протокол IPsec — позволяет шифровать и инкапсулировать полезную информацию протокола IP в заголовки IP для передачи по IP-сетям.

Протокол IP-IP — IP-дейтаграмма инкапсулируется с помощью дополнительного заголовка IP. Главное назначение IP-IP — туннелирование многоадресного трафика в частях сети, не поддерживающих многоадресную маршрутизацию.

Для технической реализации VPN, кроме стандартного сетевого оборудования, понадобится шлюз VPN, выполняющий все функции по формированию туннелей, защите информации, контролю трафика, а нередко и функции централизованного управления.

1.2.6 Способы организации VPN

Существует множество разновидностей виртуальных частных сетей. Их спектр варьирует от провайдерских сетей, позволяющих управлять обслуживанием клиентов непосредственно на их площадях, до корпоративных сетей VPN, разворачиваемых и управляемых самими компаниями. Тем не менее, принято выделять три основных вида виртуальных частных сетей:

- VPN с удаленным доступом (Remote Access VPN);

- внутрикорпоративные VPN (Intranet VPN);

- межкорпоративные VPN (Extranet VPN).

VPN с удаленным доступом. Удаленный доступ отдельно взятых сотрудников к корпоративной сети организации через модем либо общедоступную сеть.

Организация такой модели виртуальной частной сети предполагает наличие VPN-сервера в центральном офисе, к которому подключаются удаленные клиенты. Удаленные клиенты могут работать на дому, либо, используя переносной компьютер, из любого места планеты, где есть доступ к всемирной паутине.

Данный способ организации виртуальной частной сети целесообразно применять в случаях:

- географически не привязанного доступа сотрудников к корпоративной сети организации;

- доступа к Интернету. Часто провайдеры создают для своих клиентов VPN подключения для организации доступа к ресурсам Интернет.

Преимущества перехода от частно управляемых dial networks к Remote Access VPN:

- возможность использования местных dial-in numbers вместо междугородних позволяет значительно снизить затраты на междугородние телекоммуникации;

- эффективная система установления подлинности удаленных и мобильных пользователей обеспечивает надежное проведение процедуры аутентификации;

- высокая масштабируемость и простота развертывания для новых пользователей, добавляемых к сети;

- сосредоточение внимания компании на основных корпоративных бизнес-целях вместо отвлечения на проблемы обеспечения работы сети.

Существенная экономия при использовании Remote Access VPN является мощным стимулом, однако применение открытого Internet в качестве объединяющей магистрали для транспорта чувствительного корпоративного трафика становится все более масштабным, что делает механизмы защиты информации жизненно важными элементами данной технологии.

Внутрикорпоративные VPN. Связь в одну общую сеть территориально распределенных филиалов фирмы. Этот способ называется Intranet VPN.

При организации такой схемы подключения требуется наличие VPN серверов равное количеству связываемых офисов.

Данный способ целесообразно использовать как для обыкновенных филиалов, так и для мобильных офисов, которые будут иметь доступ к ресурсам «материнской» компании, а также без проблем обмениваться данными между собой.

Достоинства Intranet VPN:

- применение мощных криптографических протоколов шифрования данных для защиты конфиденциальной информации;

- надежность функционирования при выполнении таких критических приложений, как системы автоматизированной продажи и системы управления базами данных;

- гибкость управления эффективным размещением быстро возрастающего числа новых пользователей, новых офисов и новых программных приложений.

Построение Intranet VPN, использующее Internet, является самым рентабельным способом реализации VPN-технологии. Однако в Internet уровни сервиса вообще не гарантируются. Компании, которым требуются гарантированные уровни сервиса, должны рассмотреть возможность развертывания своих VPN с использованием разделяемых сетевых инфраструктур, предоставляемых сервис-провайдерами.

Межкорпоративные VPN. Так называемый Extranet VPN, когда через безопасные каналы доступа предоставляется доступ для клиентов организации. Набирает широкое распространение в связи с популярностью электронной коммерции.

В этом случае для удаленных клиентов будут очень урезаны возможности по использованию корпоративной сети, фактически они будут ограничены доступом к тем ресурсам компании, которые необходимы при работе со своими клиентами, например, сайта с коммерческими предложениями, а VPN используется в этом случае для безопасной пересылки конфиденциальных данных. Средства защиты информации – протоколы шифрования

Поскольку данные в виртуальных частных сетях передаются через общедоступную сеть, следовательно, они должны быть надежно защищены от посторонних глаз. Для реализации защиты передаваемой информации существует множество протоколов, которые защищают VPN, но все они подразделяются на два вида и работают в паре:

- протоколы, инкапсулирующие данные и формирующие VPN соединение;

- протоколы, шифрующие данные внутри созданного туннеля.

Первый тип протоколов устанавливает туннелированное соединение, а второй тип отвечает непосредственно за шифрование данных. Рассмотрим некоторые стандартные, предлагаемые всемирно признанным мировым лидером в области разработки операционных систем, решения.

В качестве стандартного набора предлагается сделать выбор из двух протоколов, точнее будет сказать наборов:

PPTP (Point-to-Point Tunneling Protocol) – туннельный протокол «точка-точка», детище Microsoft и является расширением PPP (Point-to-Point Protocol), следовательно, использует его механизмы подлинности, сжатия и шифрования. Протокол PPTP является встроенным в клиент удаленного доступа Windows XP. При стандартном выборе данного протокола компанией Microsoft предлагается использовать метод шифрования MPPE (Microsoft Point-to-Point Encryption). Можно передавать данные без шифрования в открытом виде.

Инкапсуляция данных по протоколу PPTP происходит путем добавления заголовка GRE (Generic Routing Encapsulation) и заголовка IP к данным обработанных протоколом PPP.

L2TP (Layer Two Tunneling Protocol) – более совершенный протокол, родившийся в результате объединения протоколов PPTP (от Microsoft) и L2F (от Cisco), вобравший в себя все лучшее из этих двух протоколов. Предоставляет более защищенное соединение, нежели первый вариант, шифрование происходит средствами протокола IPSec (IP-security). L2TP является также встроенным в клиент удаленного доступа Windows XP, более того при автоматическом определении типа подключения клиент сначала пытается соединиться с сервером именно по этому протоколу, как являющимся более предпочтительным в плане безопасности.

Инкапсуляция данных происходит путем добавления заголовков L2TP и IPSec к данным обработанным протоколом PPP. Шифрование данных достигается путем применения алгоритма DES (Data Encryption Standard) или 3DES. Именно в последнем случае достигается наибольшая безопасность передаваемых данных, однако в этом случае придется расплачиваться скоростью соединения, а также ресурсами центрального процессора.

В вопросе применения протоколов компания Microsoft и Cisco образуют некий симбиоз, судите сами, протокол PPTP – разработка Microsoft, но используется совместно с GRE, а это продукт Cisco, далее более совершенный в плане безопасности протокол L2TP – это ни что иное, как гибрид, вобравший в себя все лучшее PPTP (уже знаем чей) и L2F, да правильно, разработанный Cisco. Возможно именно поэтому VPN, при правильном подходе в организации, считается надежным способом передачи конфиденциальных данных.

Рассмотренные здесь примеры протоколов не являются единственными, существует множество альтернативных решений, например, PopTop – Unix реализация PPTP, или FreeSWAN – протокол для установления IPSec соединения под Linux, а также: Vtun, Racoon, ISAKMPD и др.

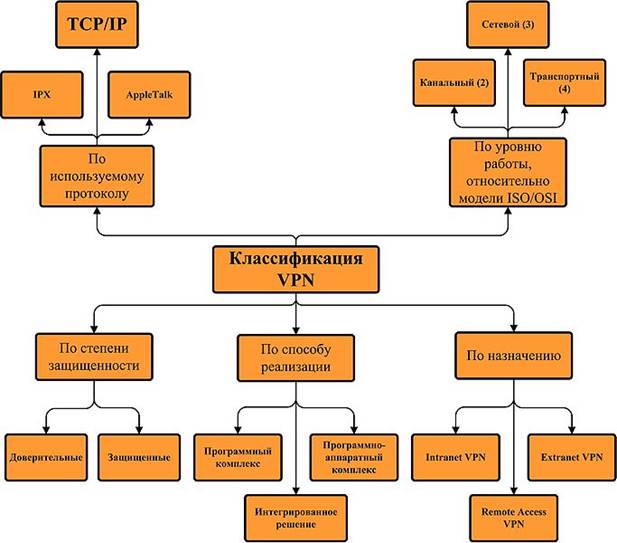

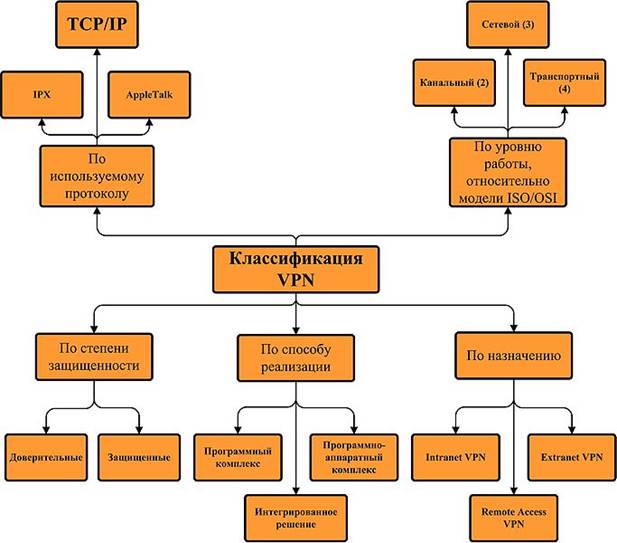

1.2.7 Классификация VPN

Классифицировать VPN решения можно по нескольким основным параметрам:

1.2.7.1 По типу используемой среды

Защищённые

Наиболее распространённый вариант виртуальных частных сетей. C его помощью возможно создать надежную и защищенную подсеть на основе ненадёжной сети, как правило, Интернета. Примером защищённых VPN являются: IPSec, OpenVPN и PPTP.

Доверительные

Используются в случаях, когда передающую среду можно считать надёжной и необходимо решить лишь задачу создания виртуальной подсети в рамках большей сети. Вопросы обеспечения безопасности становятся неактуальными. Примерами подобных VPN решении являются: Multi-protocol label switching (MPLS) и L2TP (Layer 2 Tunnelling Protocol). (точнее сказать, что эти протоколы перекладывают задачу обеспечения безопасности на другие, например L2TP, как правило, используется в паре с IPSec).

1.2.7.2 По способу реализации

В виде специального программно-аппаратного обеспечения

Реализация VPN сети осуществляется при помощи специального комплекса программно-аппаратных средств. Такая реализация обеспечивает высокую производительность и, как правило, высокую степень защищённости.